Шляхи витоку інформації і несанкціонованого

Стаття 20. Забезпечення інформаційних прав України

Стаття 15. Служби захисту інформації в АС

У державних заснуваннях і організаціях можуть створюватися підрозділи, служби, що організують роботу, пов'язану з захистом інформації, підтримкою рівня захисту інформації в АС, і відповідають за ефективність захисту інформації відповідно до вимог дійсного Закону.

Фізичні і юридичні особи в Україні на підставі Закону України "Про інформацію" можуть встановлювати взаємозв'язок з АС інших держав із метою опрацювання, обміну, продажі, покупки відкритої інформації. Такі взаємозв'язки повинні виключати можливість несанкціонованого доступу з боку інших держав або їхніх представників резидентів України або осіб без громадянства до інформації, наявної в АС України, незалежно від форм власності і підпорядкування, у відношенні якої установлені вимоги нерозповсюдження її за межі України без спеціального дозволу.

Іноземні держави, іноземні фізичні і юридичні особи можуть виступати власниками АС в Україні, власниками інформації, що поширюється й опрацьовується в АС України, або учредити спільні з українськими юридичними і фізичними особами підприємства з метою створення АС України, обміну інформацією між АС України й АС інших держав. Окремі види такої діяльності здійснюються на підставі спеціального дозволу (ліцензії), що видається уповноваженим на це органом.

Несанкціонований доступ у телекомунікаційні системи призводить до значних матеріальних втрат. Для успішної боротьби з порушеннями інформаційної безпеки користувач повинен знати всі канали витоку інформації.

Аналіз показує, що шляхи несанкціонованого одержання інформації дуже різноманітні і багаточисленні:

1) несанкціоноване підключення до апаратури і ліній зв'язку;

2) перехоплення електромагнітних випромінювань;

3) примусове електромагнітне опромінення (підсвічування) ліній зв'язку з метою одержання паразитної модуляції несучої;

4) застосування пристроїв, що підслухують, (закладань);

5) перехоплення акустичних випромінювань;

6) дистанційне фотографування;

7) розкрадання носіїв інформації і виробничих відходів;

8) зчитування даних у масивах інших користувачів;

9) читання залишкової інформації в пам'яті системи після виконання санкціонованих запитів;

10) копіювання носіїв інформації з подоланням заходів захисту;

11) маскування під зареєстрованого користувача;

12) використання програмних пасток,

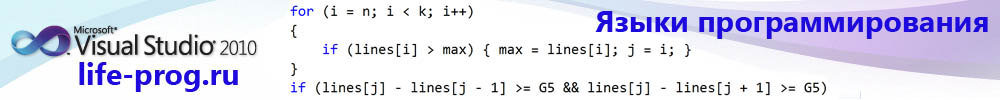

13) використання недоліків мов програмування й операційних систем;

14) вмикання в бібліотеки програм спеціальних блоків типу "троянський кінь";

15) злочинне виведення з ладу механізмів захисту;

16) впровадження і використання комп'ютерних вірусів.

Близьким по характеру є і перелік загроз безпеки інформації.

Перехоплення данихогляд даних несанкціонованим користувачем. Ця погроза виявляється в можливості порушника безпосередньо підключатися до лінії зв'язку для знімання переданої інформації або одержувати інформацію на відстані з використанням побічного електромагнітного випромінювання при передачі інформації з ліній зв'язку.

Аналіз трафікаогляд інформації, що стосується зв'язку між користувачами (наприклад, наявність/відсутність, частота, напрямок, послідовність, тип, обсяг обміну і т.д.). Навіть якщо підслухуючий не може визначити фактичного утримання повідомлень, він може одержати деякий об’єм інформації, виходячи з характеру потоку інформації (наприклад, безупинний, пакетний, або відсутність інформації).

Зміна потоку повідомлень внесення незнаходить перекручувань у повідомленні, видалення повідомлень або порушення загального порядку повідомлень у потоку.

Відмова користувача від повідомлення,заперечення відправником свого авторства в пред'явленому йому одержувачем повідомленні або заперечення одержувачем факту одержання їм повідомлення.

Маскарад - прагнення порушника видати себе за деякого іншого користувача з метою одержання доступу до додаткової інформації, одержання додаткових привілеїв або нав'язування іншому користувачу помилкової інформації.

Порушення зв'язкунедопущення зв'язку або затримка термінових повідомлень.

Аналізуючи шлях несанкціонованого доступу, можна зробити припущення, що для побудови сучасних систем охоронних сигналізацій, обов'язковим буде наявність радіоканалу, а також використання ШСС сигналів для безпечної передачі даних по цьому каналі.