Клас В.

Клас А.

Крапками

Розрізняють 5 класів ІР-адрес: А, В, С, D, E.

В старшому біті адреси цього класу встановлюється значення 1 в двійковому коді. Адреса класу А призначається вузлам, які містяться в досить великих підмережах. Під номер підмережі в адресі відводиться старші 8 біт, під номери вузлів – молодші 24 біта.

В старших двох бітах адреси цього класу встановлюється значення 10 в двійковому коді. Адреса класу В призначається вузлам, які містяться в середніх за розмірами підмережах. Під номер підмережі в адресі відводиться старші 16 біт, під номери вузлів – молодші 16 біт.

В старших трьох бітах адреси цього класу встановлюється значення 110 в двійковому коді. Адреса класу В призначається вузлам, які містяться в невеликих за розмірами підмережах. Під номер підмережі в адресі відводиться старші 24 біта, під номери вузлів – молодші 8 біт.

При призначенні ІР-адрес, слід дотримуватися наступних правил:

Ø Якщо мережа складається з декількох підмереж, то номера підмереж повинні бути унікальними в складі мережі

Ø Номера абонентів в межах однієї підмережі повинні бути унікальними

Ø Всі біти номера абонента чи номера підмережі не можуть бути встановленими одночасно в 1

Ø Всі біти номера абонента чи номера підмережі не можуть бути встановленими одночасно в 0

Ø Перший октек номера мережі не може дорівнювати значенню 127.

Ø Якщо до підмережі підключається маршрутизатор, то йому теж надається ІР-адреса

Маска підмережі застосовується для виділення з ІР-адреси адреси підмережі. Маска підмережі також відображається у 2 формах: двійковій (binary) та десятинній з крапками (dotted decimal). В двійковій формі маска складається з 32 біт (4 байта по 8 біт). Визначення адреси призначення пакета протокол ІР-протокол виконує за допомогою операції логічне “И” (AND) над ІР-адресою та відповідною маскою.

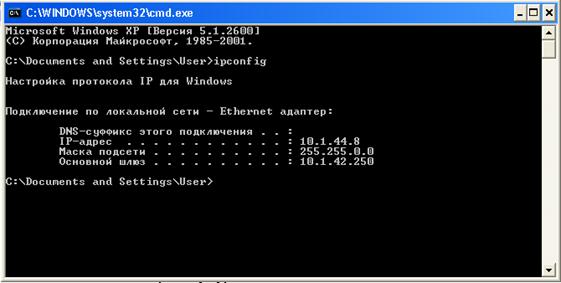

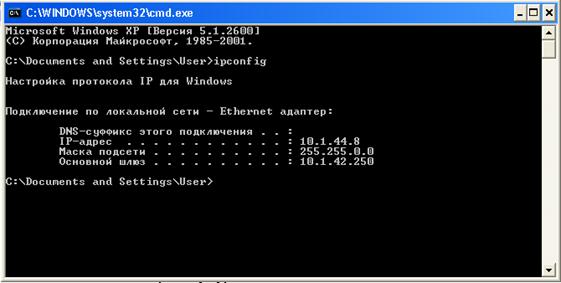

Всі параметри для поточного вузла можна визначити за допомогою мережної утиліти ipconfig.

Питання для самоперевірки

1. Що таке логічна адреса

2. В яких випадках застосовується ІР-адресація

3. Які існують форми запису ІР-адрес. Навести приклад

Література

1. Новиков Ю.В., Кондратенко С.В. – Локальные сети: архитектура, алгоритмы, проектирование. М.: Изд-во ЭКОМ

2. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 3-е изд.-СПб: Питер.

3. Лозікова Г.М. Комп’ютерні мережі: Навчально-методичний посібник – К. Центр навчальної літератури

Тема: Канальний та фізичний рівні моделі OSI. Протоколи

ПЛАН ЗАНЯТТЯ:

1. Канальний та фізичний рівні

2. Протоколи канального та фізичного рівня

1. Канальний та фізичний рівні

Канальний рівень (data link layer) – рівень, який виконує керування лінією передачі, несе відповідальність за формування пакетів стандартного вигляду, виконує управління доступом до мережі, визначає помилки передачі даних, по можливості корегує їх, або виконує запит на повторну передачу.

Фізичний рівень (physical layer) – найнижчий рівень в моделі OSI. Цей рівень на вузлі-передавачі отримує сформані кадри. Кожний кадр розподіляється в послідовність біт. Далі відбувається кодування бітів в рівні сигналів канала зв’язку за допомогою спеціальних кодів (наприклад, NRZ, RZ, Манчестер II). Після чого фізичний канал передає інформацію в фізичний канал зв’язку. Фізичний рівень не вникає в сутність інформації, що передається або отримується, він просто передає потік бітів. На вузлі-приймачі мережна картка отримує з каналу зв’язку сиганли, які формуються та декодуються в потік бітів. Потім отримані біти передаються на канальний рівень. Фізичний рівень використовується канальним рівнем, як засоб приймання/передачі в мережу потоку бітів.

Технологія Ethernet з’явилася на ринках в 1980 році та використовується і конкурує до сьогодення. В Ethernet передбачається підключення множини вузлів. Кожний вузел повинний мати свою фізичну адресу (48-бітну МАС-адресу) для виконання передачі даних по мережі. Фізична адреса ідентифікує абонентів на канальному рівні. IP-адресація використовується на мережному рівні. В локальній мережі вузли можуть встановлювати зв’язок, якщо ім відомі фізичні адреси одне одного.

Протокол ARP (Adress Resolution Protocol) – протокол, який виконує визначення апаратногої адреси мережного адаптера по ІР-адресі. Якщо здійснюється зв’язок з вузлом, що знаходиться в поточній мережі (в поточному сегменті), то протокол ТРС/ІР використовує ARP для визначення фізичної адреси абонента-приймача. Якщо абонент-приймач є віддаленим (знаходиться в іншій підмережі), то для доставлення інформації ТСР/ІР використає маршрутизатор.

Функціонування протокола ARP заключається в наступному.

Перед з’єднанням двох абонентів, необхідно виконати перетворення їх IP-адрес в МАС-адреси. ARP протокол формує на кожному вузлі ARP-таблицю в ARP-кеші. ARP-таблиця містить рядки, в кожному з яких вказано ІР-адреса та відповідна МАС-адреса вузлів поточної підмережі. Розмір таблиці обмежений обємом кеш-пам’яті. Отже, перед здійсненням зв’язку абонент-відправник переглядає свою ARP-таблицю з метою знаходження відповідної МАС-адреси для абонента-отримувача, ІР адреса якого була наведена на прикладному рівні для з’єднання. Якщо відповідність знайдена, то канальний рівень додає до пакета свою МАС-адресу та МАС-адресу абонента-отримувача, та надсилає засобами фізичного рівня пакет до абонента-отримувача. Якщо не в одному з рядків МАС-адреси абонента-отримувача не знайдено, то протокол ARP формує ARP-запит, в якому вказується ІР-адреса відправника та отримувача, фізична адреса відправника та отримувача. Цей запит надсилається, як широкооповісний (тобто всим вузлам підмережі). Кожний вузел, отримавши такий запит, зчитує ІР-адресу отримувача та порівнює її із своєю ІР-адресою. Якщо ці адреси не співпадають, то мередна станція ігнорує цей запит. Якщо знайшлася станція, у якої співпадає її ІР-адреса з ІР-адресою отримувача, що вказано в ARP-запиті, то така станція формує ARP-відповідь, в якій вказує свої ІР-адресу та МАС-адресу. Знайдений абонент-отримувач також записує в свою ARP-таблицю надіслані в ARP-запиті параметри абонента-відправника. Потім ARP-відповідь надсилається абоненту, який зформував ARP-запит. Після чого абонент-відправник зчитує з ARP-відповіді надіслані ІР-адресу та МАС-адресу абонента-отримувача, записує їх в свою ARP-таблицю. Потім встановлює зв’язок з віддаленою мережною станцією та надсилає їй інформацію

Література

1. Новиков Ю.В., Кондратенко С.В. – Локальные сети: архитектура, алгоритмы, проектирование. М.: Изд-во ЭКОМ

2. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 3-е изд.-СПб: Питер.

3. Лозікова Г.М. Комп’ютерні мережі: Навчально-методичний посібник – К. Центр навчальної літератури

Тема: Засоби захисту інформації в комп’ютерних мережах

ПЛАН ЗАНЯТТЯ:

1. Інформація як предмет захисту, цінність інформації.

2. Визначення поняття інформаційної безпеки.

3. Засоби забезпечення інформаційної безпеки.

4. Класифікація інформаційних загроз і об'єкти інформаційної безпеки.

5. Основні віди загроз комп’ютерної безпеки. Класифікація загроз.

Інформація – (лат. informatio) інформування, роз'яснення. Відомості про навколишні предмети, явища, процеси и.т.д.

По рівню важливості і цінності інформація підрозділяється на:

- життєво важливу - необхідна для забезпечення функціонування підприємства або організації;

- важливу – така, яка може бути при втраті відновлена, але насилу;

- корисну – інформація, яку важко відновити, але підприємство може функціонувати і без неї;

- неістотну – інформація непотрібна підприємству.

По відношенню до інформації виділяють наступні ключові поняття:

- утримувач – володар інформації;

- джерело – організація або особа, що поставляє інформацію;

- порушник – особа або організація, прагнуча незаконно отримати інформацію.

Приведений принцип ділення по важливості узгоджується з принципом ділення інформації по рівнях секретності. Рівень секретності – адміністративна або законодавча міра, що визначає відповідальність особи за витік або втрату інформації, секретність якої регламентована спеціальними документами. Рівні секретності, як правило, розповсюджуються на державну, військову і комерційну інформацію.

Інформація може бути представлена у вигляді: букв; цифр; слів; тексту; малюнка; схеми; графіка; креслення; географічної карти; алгоритму; ін.

Інформаційна безпека – це проведення правових, організаційних і інженерно-технічних заходів при формуванні і використанні інформаційних технологій, інфраструктури і інформаційних ресурсів, захисту інформації високої значущості і прав суб'єктів, що беруть участь в інформаційній діяльності.

Інформаційна безпека забезпечується заходами по захисту інформації від неавторизованого доступу, руйнування, модифікації, розкриття і затримок в доступі. Інформаційна безпека включає заходи по захисту процесів створення даних, їх введення, обробки і виводу. Метою інформаційної безпеки є забезпечити цінності системи, захистити і гарантувати точність і цілісність інформації, і мінімізувати руйнування, які можуть мати місце, якщо інформація буде модифікована або зруйнована. Інформаційна безпека вимагає обліку всіх подій, в ході яких інформація створюється, модифікується, до неї забезпечується доступ або вона розповсюджується.

Інформаційна безпека дає гарантію того, що досягаються наступні цілі:

· конфіденційність критичної інформації

· цілісність інформації і пов'язаних з нею процесів (створення, введення, обробки і виводу)

· доступність інформації, коли вона потрібна

· облік всіх процесів, пов'язаних з інформацією.

Засоби забезпечення інформаційної безпеки залежно від способу з реалізації можна розділити на наступні класи методів:

- організаційні методи мають на увазі раціональну конфігурацію, організацію і адміністрування системи. В першу чергу це стосується мережевих інформаційних систем, їх операційних систем, повноважень мережевого адміністратора, набору обов'язкових інструкцій, що визначають поровши док доступу і роботи в мережі користувачів;

- технологічні методи, що включають технології виконання мережевого адміністрування, моніторингу і аудиту безпеки інформаційних ресурсів, ведення електронних журналів реєстрації користувачів, фільтрації і антивірусної обробки інформації, що поступає;

- апаратні методи, що реалізовують фізичний захист системи від несанкцио нированного доступу, апаратні функції ідентифікації периферійних тер миналов системи і користувачів, режими підключення мережевих компонен тов і т. д.;

- програмні методи — це найпоширеніші методи захисту інформації (наприклад, програми ідентифікації користувачів, парольною защи ти і перевірки повноважень, брандмауери, криптопротоколы і т. д.). Без використання програмної складової практично нездійснимі ніякі, у тому числі і перші три групи методів (тобто в чистому вигляді організаційні, технологічні і апаратні методи захисту, як правило, реалізовані бути не можуть — всі вони містять програмний компонент). При цьому слід мати на увазі, всупереч поширеному іншій думці, що вартість реалізації багатьох програмних системних рішень по захисту інформації существен але перевершує за витратами апаратні, технологічні і тим більше органи зационные рішення (звичайно, якщо використовувати ліцензійні, а не «пірат ские» програми).

Всі джерела погроз інформаційній безпеці можливо підрозділити на зовнішніх і внутрішніх.

До зовнішніх джерел відносяться:

- ворожа політика іноземних держав в області глобального інформаційного моніторингу, розповсюдження інформації і нових інформаційних технологій;

- діяльність іноземних розвідувальних і спеціальних служб;

- діяльність іноземних політичних і економічних структур, направлена проти інтересів держави;

- злочинні дії міжнародних груп, формувань і окремих осіб;

- стихійні лиха і катастрофи.

Внутрішніми джерелами погроз є:

- протизаконна діяльність політичних і економічних структур в області формування, розповсюдження і використання інформації;

- неправомірні дії державних структур, які приводять до порушення законних прав громадян і організацій в інформаційній сфері;

- порушення встановлених регламентів збору, обробка і передачі інформації;

- навмисні дії і ненавмисні помилки персоналу інформаційних систем

- відмови технічних засобів і збої програмного забезпечення в інформаційних і телекомунікаційних системах.

Класифікація інформаційних погроз по засобах впливу.

Програмно-апаратні засоби погроз включають:

- впровадження програм-вірусів;

- установку програмних і апаратних закладних пристроїв;

- знищення або модифікацію даних в інформаційних системах.

Фізичні засоби погроз можна підрозділити на:

- знищення або руйнування засобів обробки інформації і зв'язку;

- знищення, руйнування або розкрадання машинних або інших оригіналів носіїв інформації;

- розкрадання програмних або апаратних ключів і засобів криптографічного захисту інформації

- вплив на персонал;

- постачання «заражених» компонентів інформаційних систем.

- перехоплення інформації в технічних каналах його витоку;

- впровадження електронних пристроїв перехоплення інформації в технічних засобах і приміщеннях;

- перехоплення, дешифровка і нав'язування помилковій інформації в мережах передача даних і лініях зв'язку;

- вплив на парольно- ключові системи;

- радіоелектронне придушення ліній зв'язку і систем управління.

До інформаційних засобів погроз відносяться:

- порушення адресності і своевременност інформаційного обміну, протизаконний збір і використання інформації;

- несанкціонований доступ до інформаційних ресурсів;

- незаконне копіювання даних в інформаційних системах;

Основними об'єктами інформаційної безпеки в загальнодержавних інформаційних і телекомунікаційних системах є:

- інформаційні ресурси, які містять відомості, віднесені до державної таємниці, і конфіденційну інформацію, представлені у вигляді документованих інформаційних масивів і баз даних;

- засоби і системи автоматизації (засоби обчислювальної техніки, інформаційно-обчислювальні комплекси, мережі і системи), програмні засоби, автоматизовані системи управління, системи зв'язку і передача даних, технічні засоби прийому, передача і обробка інформації;

- технічні засоби і системи, які не обробляють інформацію, але розміщені в приміщеннях, де обробляється (циркулює) інформація, яка містить дані, віднесені до державної або службової таємниці, а також самі приміщення, призначені для ведення секретних переговорів.

Питання, що стосуються забезпечення безпеки комп'ютерних систем, можна умовно розділити на наступні групи:

1. Забезпечення фізичної безпеки компонентів комп'ютерної системи. Сюди відносяться питання захисту комп'ютерних систем від пожежі, затоплення, інших стихійних лих, збоїв живлення, крадіжки, пошкодження, задимлення і так далі

2. Забезпечення логічної безпеки компонентів комп'ютерних систем. Сюди відносяться питання эащиты комп'ютерних систем від неавтоpизованного доступу, від умисних і ненавмисних помилок в діях людей і програм, які можуть привести до збитку і так далі

3. Забезпечення соціальної безпеки компонентів комп'ютерних систем. Сюди відносяться питання розробки законодавства, регулюючого при менение комп'ютерів і визначального порядок розслідування і покарання наpуше ний безпеки комп'ютерних систем; принципи і правила такої організації обслуговування користувачів в комп'ютерних системах, яка зменшувала б ризик порушення безпеки комп'ютерних систем і так далі

4. Забезпечення етичної безпеки компонентів комп'ютерних систем.

Основні поняття, якими оперує теорія комп'ютерної безпеки є: загрози, уразливості і атаки.

загроза безпеці комп'ютерної системи — це потенційно можлива подія, неважливо, навмисна чи ні, яке може надати небажану дію на саму систему, а також на інформацію, що зберігається в ній.

Уразливість комп'ютерної системи — це деяка слабкість системи безпеки, яка може послужити причиною нанесення комп'ютерній системі збитку.

атака на комп'ютерну систему — це дія, що робиться зловмисником, яке полягає в пошуку і використанні тієї або іншої уразливості. При здійсненні атаки виконується дія деякого суб'єкта комп'ютерної системи (користувача, програми, процесу і так далі), що використовує уразливість комп'ютерної системи для досягнення цілей, що виходять за межі ав тоpизации даного суб'єкта в комп'ютерній системі Далі, виділяються три основні види погроз безпеці — це погрози розкриття, загрози цілісності і загрози відмови в обслуговуванні.

Загроза розкриття полягає в тому, що інформація стає відомою тому, кому не слідувало б її знати. В термінах комп'ютерної безпеки загроза розкриття має місце всякий раз, коли дістав доступ до деякої конфіденційної інформації, що зберігається в обчислювальній системі або передаваній від однієї системи до іншої. Іноді замість слова «розкриття» використовуються терміни «крадіжка» або «витік».

Загроза цілісності. включає будь-яку умисну зміну (модифікацію або навіть видалення) даних, що зберігаються в обчислювальній системі або передаваних з однієї системи в іншу.

Загроза відмови в обслуговуванні виникає всякий раз, коли в результаті деяких дій блокується доступ до деякого ресурсу обчислювальної системи.

Література

1. Новиков Ю.В., Кондратенко С.В. – Локальные сети: архитектура, алгоритмы, проектирование. М.: Изд-во ЭКОМ

2. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 3-е изд.-СПб: Питер.

3. Лозікова Г.М. Комп’ютерні мережі: Навчально-методичний посібник – К. Центр навчальної літератури

Тема: Системи захисту в мережі Internet

ПЛАН ЗАНЯТТЯ:

1. Введення в сертифікати

2. Проектування інфраструктури відкритих ключів

3. Управління сертифікатами

Із зростанням числа важливих операцій, що здійснюються в електронному вигляді, проблема захисту мережевої взаємодії придбала життєву важливість. Електронні транзакції, які здійснюються як усередині однієї організації, так і між різними організаціями, вимагають захисту від різних погроз, включаючи перехоплення даних, підробку посвідчень і несанкціоновану модифікацію повідомлень. Windows Server 2003 забезпечує такий захист за допомогою компонентів, необхідних для створення PKI.

Введення в інфраструктуру відкритих ключів

Інфраструктура відкритих ключів — це набір програмних компонентів і що діють політик, керівників розповсюдженням і використанням відкритих і закритих ключів за допомогою цифрових сертифікатів. Для захисту передаваних в мережі даних комп'ютери за допомогою різних методів шифрування кодують повідомлення і створюють цифрові підписи, таких, що засвідчують їх достовірність. Щоб один комп'ютер зміг зашифрувати повідомлення, а інший — розшифрувати його, обом потрібний ключ.

Застосування сертифікатів

Щоб шифрування відкритим ключем було надійним способом захисту даних, необхідний контрольований механізм розповсюдження відкритих ключів, щоб ніхто не зміг поширювати відкриті ключі від імені інших осіб і отримувати призначені їм зашифровані повідомлення (а вони можуть бути розшифровані за допомогою відповідного закритого ключа). Для розповсюдження відкритих ключів в Windows Server 2003 і більшості інших ОС, підтримуючих PKI, використовуються цифрові сертифікати. Цифровий сертифікат (digital certificate) — це документ, надійно зв'язуючий відкритий ключ з конкретною особою або організацією.

Крім відкритого ключа сертифікат містить наступні атрибути:

o версіястандарту Х.509, в якій описаний формат даного сертифікату;

o серійний номер. Привласнене значення ЦС, що однозначно ідентифікує сертифікат;

o ідентифікатор алгоритму підпису, що визначає алгоритм, використаний ЦС при генерації цифрового підпису для сертифікату;

o ім'я центру сертифікації— найменування структури, що видала сертифікат;

o термін дії, протягом якої діє сертифікат;

o ім'я власника— ім'я особи, якій виданий сертифікат.

Багато сертифікатів містять і інші атрибути залежно від свого призначення.

Для застосування шифрування з відкритим ключем необхідно отримати сертифікат від адміністративної структури, званої центром сертифікації (ЦС). ЦС може бути сторонньою компанією, якою довірено засвідчувати достовірність учасників електронних транзакцій, або програмним модулем на комп'ютері під управлінням Windows Server 2003 або іншій ОС. Тип використовуваного організацією ЦС залежить від учасників захищених транзакцій.

Отримання сертифікату від ЦС може відбуватися уручну, коли користувач явно запрошує сертифікат, або автоматично, коли додаток запрошує і отримує сертифікат в ході звичайної роботи. Незалежно від способу отримання сертифікату ЦС генерує криптографічну пару, що складається із закритого і відкритого ключів. Закритий ключ зберігається на комп'ютері користувача в зашифрованому вигляді, а відкритий ключ видається у складі сертифікату. Сертифікат, по суті, є контейнером відкритого ключа і пов'язаної з ним інформації, що полегшує передачу ключа людям, яким він необхідний.

Призначення PKI

У Windows Server 2003 PKI дозволяє адміністраторові мережі вирішувати наступні завдання.

· Публікація сертифікатів. Служби сертифікації дозволяють створювати сертифікати і публікувати їх на Web-сайте або в Active Directory, звідки клієнти (користувачі, комп'ютери і додатки) можуть їх отримати.

· Подача заявок клієнтами. Подачею заявки (enrollment) називається запит і отримання сертифікату клієнтом у ЦС. Коли клієнт запрошує сертифікат, ЦС (або адміністратор ЦС) перевіряє достовірність клієнта і видає сертифікат на його ім'я.

· Використання сертифікатів. Запитавши і отримавши сертифікат, клієнт може використовувати його в різних механізмах захисту даних залежно від можливостей і призначення сертифікату.

· Оновлення сертифікатів. Сертифікати зазвичай діють протягом обмеженого періоду, після якого клієнт повинен відновити сертифікат в ЦС або припинити його використання.

· Відгук сертифікатів. Коли адміністратор ЦС явним чином відкликає сертифікат, ЦС додає його в список відгуку сертифікатів (certificate revocation list, CRL). ЦС регулярно публікує цей список, щоб повідомити інші системи в мережі про сертифікати, що припинили дію.

Подібно до більшості компонентів мережі, реалізація PKI вимагає ретельного планування, яке зазвичай включає наступні основні етапи.

· Визначення вимог до сертифікатів.

· Створення інфраструктури центрів сертифікації.

· Настройка сертифікатів.

Створення інфраструктури ЦС

Визначивши область застосування сертифікатів і користувачів, яким вони необхідні, можна приступати до планування інфраструктури ЦС, що видають сертифікати. ЦС організовані в ієрархію, в якій достовірність кожного ЦС підтверджує інший ЦС, розташований рівнем вище, достовірність цього ЦС — ЦС ще більш високого рівня і так далі до вищого, кореневого ЦС. Кореневий ЦС є останньою інстанцією організації відносно сертифікації. ЦС видають сертифікати не тільки додаткам і користувачам, але і іншим ЦС. Довіряючи деякому кореневому ЦС, ви автоматично довіряєте всім його підлеглим ЦС. Довірчі відносини між ЦС, подібно до дозволів файлової системи, направлені від кореня ієрархії до її нижніх рівнів (мал. 11-1).

Мал. - Довірчі відносини ЦС направлені від верхніх рівнів ієрархії до нижним

При створенні інфраструктури ЦС в організації потрібно вирішити, скільки потрібний ЦС, які ЦС використовувати, де їх розміщувати і якими відносинами довіри вони повинні бути зв'язані.

Внутрішні і зовнішні ЦС

Потреби сертифікації можуть задовольнятися внутрішніми ЦС, що працюють на комп'ютерах вашої мережі, або зовнішніми комерційними ЦС. У окремих ситуаціях (наприклад, для підписання коди) вибір типу ЦС ясний, але часто він залежить від потреб і можливостей вашої організації.

Часто в організаціях поєднують використання внутрішніх і зовнішніх ЦС. Внутрішні ЦС застосовуються для захисту операцій усередині організації, а зовнішні — для захисту зовнішніх транзакцій, наприклад операцій з клієнтами.

Література

1. Новиков Ю.В., Кондратенко С.В. – Локальные сети: архитектура, алгоритмы, проектирование. М.: Изд-во ЭКОМ

2. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 3-е изд.-СПб: Питер.

3. Лозікова Г.М. Комп’ютерні мережі: Навчально-методичний посібник – К. Центр навчальної літератури

Тема: Мережі Ethernet. Високошвидкісні мережі

1. Стандартні локальні мережі

2. Мережі Ethernet і Fast Ethernet

3. Високошвидкісні мережі

За час, що пройшов з появи перших локальних мереж, було розроблено декілька сотень самих різних мережевих технологій, проте помітного поширення набули всього декілька мереж, що пов'язане перш за все з підтримкою цих мереж відомими фірмами і з високим рівнем стандартизації принципів їх організації. Далеко не завжди стандартні мережі мають рекордні характеристики, забезпечують найбільш оптимальні режими обміну, але великі об'єми випуску їх апаратури і, отже, її невисока вартість забезпечують їм величезні переваги. Важливо і те, що виробники програмних засобів також в першу чергу орієнтуються на найпоширеніші мережі. Тому користувач, що вибирає стандартні мережі, має повну гарантію сумісності апаратури і програм.

Найбільшого поширення серед стандартних мереж набула мережа Ethernet. Вперше вона з'явилася в 1972 році (розробником виступила відома фірма Xerox). Мережа виявилася досить вдалою, і внаслідок цього її в 1980 році підтримали такі найбільші фірми, як DEC і Intel (об'єднання цих фірм, підтримуючих Ethernet, назвали DIX по перших буквах їх назв). Стараннями цих фірм в 1985 році мережа Ethernet стала міжнародним стандартом, її прийняли найбільші міжнародні організації за стандартами: комітет 802 IEEE (Institute of Electrical and Electronic Engineers) і ЕСМА (European Computer Manufacturers Association).

Стандарт отримав назву IEEE 802.3 (по-англійськи читається як «eight oh two dot three»). Він визначає множинний доступ до моноканалу типу «шина» з виявленням конфліктів і контролем передачі, тобто з вже згадуваним методом доступу CSMA/CD. Взагалі-то треба сказати, що цьому стандарту задовольняють і деякі інші мережі, оскільки він не дуже сильно деталізований. В результаті мережі стандарту IEEE 802.3 нерідко несумісні між собою як по конструктивних, так і по електричних характеристиках. Основні характеристики стандарту IEEE 802.3 наступні: топологія - шина, середовище передачі - коаксіальний кабель, швидкість передачі - 10 Мбит/с, максимальна довжина - 5 км., максимальна кількість абонентів - до 1024, довжина сегменту мережі - до 500 м, кількість абонентів на одному сегменті - до 100, метод доступу -CSMA/CD, передача узкополосная, тобто без модуляції (моноканал).

Крім стандартної топології «шина» застосовуються також топології типу «пасивна зірка» і «пасивне дерево».

У мережі Fast Ethernet не передбачена фізична топологія «шина», використовується тільки «пасивна зірка» або «пасивне дерево». До того ж в Fast Ethernet набагато жорсткіші вимоги до граничної довжини мережі. Адже при збільшенні в 10 разів швидкості передачі і збереженні формату пакету його мінімальна довжина стає вдесятеро коротше (5,12 мкс проти 51,2 мкс в Ethernet). Допустима величина подвійного часу проходження сигналу по мережі зменшується в 10 разів.

Швидкодія мережі Fast Ethernet, інших мереж, що працюють на швидкості в 100 Мбит/с, в даний час задовольняє вимогам більшості завдань, але у ряді випадків навіть його виявляється недостатньо. Особливо це стосується тих ситуацій, коли необхідно підключати до мережі сучасні високопродуктивні сервери або будувати мережі з великою кількістю абонентів, що вимагають високої інтенсивності обміну. Наприклад, все більш широко застосовується мережева обробка тривимірних динамічних зображень. Швидкість комп'ютерів безперервно росте, вони забезпечують все більш високі темпи обміну із зовнішніми пристроями. В результаті мережа може виявитися найбільш слабким місцем системи, і її пропускна спроможність буде основним стримуючим чинником в збільшенні швидкодії.

Мережа Gigabit Ethernet - це природний, еволюційний шлях розвитку концепції, закладеної в стандартній мережі Ethernet. У мережі Gigabit Ethernet зберігається все той же що добре зарекомендував себе в попередніх версіях метод доступу CSMA/CD, використовуються ті ж формати пакетів (кадрів) і ті ж розміри, тобто ніякого перетворення протоколів в місцях з'єднання з сегментами Ethernet і Fast Ethernet не буде потрібно. Єдино, що потрібне, - це узгодження швидкостей обміну. Тому головною областю застосування Gigabit Ethernet стане в першу чергу з'єднання концентраторів Ethernet і Fast Ethernet між собою.

З появою надшвидкодіючих серверів і розповсюдженням найбільш довершених персональних комп'ютерів класу «high-end» переваги Gigabit Ethernet ставатимуть все більш явними. Відзначимо, що 64-розрядна системна магістраль PCI, що стала вже фактичним стандартом, цілком досягає потрібної для такої мережі швидкості передачі даних.

Роботи по мережі Gigabit Ethernet ведуться з 1995 року. У 1998 році прийнятий стандарт, що отримав найменування IEEE 802.3z. Розробкою займається спеціально створений альянс (Gigabit Ethernet Alliance), в який, зокрема, входить така відома фірма, що займається мережевою апаратурою, як 3Com.

Перехід на таку величезну швидкість передачі не такий простий, як може показатися. Для апаратури Gigabit Ethernet використовуватимуться мікросхеми, виконані по найсучаснішій 0,3 5-мікронній технології. Тільки вони дозволяють добитися необхідної швидкодії. Очікується розробка 32-розрядного контроллера, що має і буферну пам'ять на кристалі, що містить до мільйона логічних елементів.

Питання для самоперевірки

1. Що таке стандарт мережі. Що описує стандарт мережі

2. Визначити основні характеристики стандарта Ethernet та його основні сегменти

3. Визначити основні характеристики стандарта FastEthernet та його основні сегменти

4. Визначити основні характеристики стандарта GigabitEthernet та його основні сегменти

Література

1. Новиков Ю.В., Кондратенко С.В. – Локальные сети: архитектура, алгоритмы, проектирование. М.: Изд-во ЭКОМ

2. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 3-е изд.-СПб: Питер.

3. Лозікова Г.М. Комп’ютерні мережі: Навчально-методичний посібник – К. Центр навчальної літератури

Тема:Обладання мереж FastEthernet: 100Base-T4, 100Base-TX, 100BaseFX.

ПЛАН ЗАНЯТТЯ: